Estegoanálisis

A través de la historia, las personas han usado una gran cantidad de métodos para ocultar información, desde mensajes escritos en tablillas de madera cubiertas con cera, hasta tintas invisibles,...

Congresos y Eventos de Seguridad

La seguridad de la información y computacional se ha convertido en los últimos años en una de las áreas más demandadas en las Tecnologías de Información. Esto en muchas ocasiones es debido a la ...

IPv6

La "Internet Engineering Task Force" (IETF) creó el proyecto IPng: "Internet Protocol for Next Generation", posteriormente llamado IPv6.

Esta versión del Protocolo de Internet (IP) ya está...

Seguridad Física

La seguridad física es un conjunto de medidas de protección que deben proveerse en una empresa o centro de cómputo, para mantener la seguridad de los recursos físicos y lógicos en un nivel acept...

Seguridad en Telefonía Fija y Móvil (Celular)

Los sistemas de tecnología celular han ido recorriendo varias generaciones, caracterizadas por tecnologías analógicas o digitales, clasificadas en tecnologías por generaciones. Las tasas de uso ...

DRP (Disaster Recovery Planning)

La tarea principal de un Plan de Recuperación de Desastres (DRP), es proteger a la organización en el caso que todas o parte de sus operaciones y/o servicios informáticos se vean interrumpidas,...

Seguridad en Voz sobre IP

Las implicaciones de seguridad en el mundo de la telefonía IP son claras: asegurar la privacidad y el acceso a la información, maximizar la disponibilidad de los servicios, reducir costos y tene...

Estándares de Seguridad

Los estándares han sido uno de los principales factores que han permitido interactuar a los miles o millones de componentes informáticos y las distintas herramientas que existen, para proporcion...

Protocolos Criptográficos

En el ámbito de la seguridad informática, coexisten diferentes dispositivos de comunicación, en la mayoría de los casos con diversas arquitecturas de computadora que pueden tener diferentes sist...

Seguridad Nacional y SI

Por Seguridad Nacional se entienden: las acciones destinadas de manera inmediata y directa a mantener la integridad, estabilidad y permanencia de un Estado en particular, que conlleven a la prot...

Cloud Computing, Seguridad en la Nube

El denominado cloud computing o cómputo en la nube, es un servicio que se encuentra en pleno auge, puesto que más del 50 por ciento de las empresas están optando por brindar sus servicios en la ...

Virología

Los virus son piezas de código o programas que actúan de manera maliciosa, con el único fin de alterar el funcionamiento de algún programa o la computadora en general.

Los virus pueden ing...

Hackers

Hacker: Se describe como una persona amante de las computadoras con conocimientos altos en una o más áreas de la informática, especialmente en seguridad y programación. En definitiva, se trata d...

Algoritmos Criptográficos

Los algoritmos criptográficos son una lista bien definida, ordenada y finita de operaciones, con los cuales se implementan cuatro de los cinco servicios de seguridad definidos en el ISO 7498-2. ...

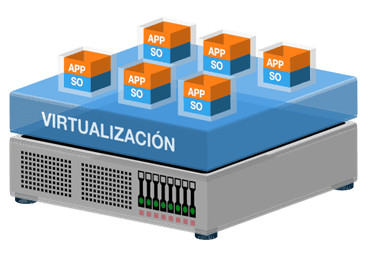

Virtualización

La virtualización es un medio para crear una versión virtual de un dispositivo o recurso, tales como: un servidor, un dispositivo de almacenamiento, una red o incluso un sistema operativo en una...